Лекция 8 - Компьютерные сети. Основы и методы защиты информации

Лекция 8 Компьютерные сети. Основы и методы защиты информации

Содержание

Компьютерные сети: понятие, назначение и виды

Интернет. Организация Интернет

Объекты и элементы защиты в компьютерных системах обработки данных

Средства опознания и разграничения доступа к информации

Криптографический метод защиты информации

Компьютерные сети: понятие, назначение и виды

Компьютерной сетью называется совокупность взаимосвязанных между собой и распределенных по определенной территории ЭВМ.

Виды сетей:

Глобальная,

Региональная,

Городская;

Корпоративная,

Локальная.

Локальная сеть

Локальная сеть объединяет компьютеры, установленные в одном помещении (например, компьютерный класс, состоящий из 8-12 компьютеров) или в одном здании (несколько десятков компьютеров, установленных в различных кабинетах некоторого учреждения)

Локальная сеть - коммуникационная система, состоящая из нескольких компьютеров, соединенных между собой посредством кабелей (телефонных линий, радиоканалов), позволяющая пользователям совместно использовать ресурсы компьютера: программы, файлы, папки, а также периферийные устройства: принтеры, плоттеры, диски, модемы и т.д.

Виды локальных сетей:

Одноранговая локальная сеть – сеть, поддерживающая равноправие компьютеров и предоставляющая пользователям самостоятельно решать какие ресурсы своего компьютера: папки, файлы, программы сделать общедоступными.

Локальная сеть на основе сервера. Если к локальной сети подключено более 10 компьютеров одноранговая сеть может оказаться недостаточно производительной. Для увеличения производительности, а также в целях обеспечения большей надежности при хранении информации в сети, некоторые компьютеры специально выделяются для хранения файлов или программ-приложений. Такие компьютеры называются серверами, а локальная сеть – сетью на основе серверов.

Сервер - специальный управляющий компьютер, предназначенный для:

хранения данных для всей сети;

подключения периферийных устройств;

централизованного управления всей сетью;

определения маршрутов передачи сообщений.

Техническая поддержка локальной сети

Каждый компьютер, подключенный к локальной сети, должен иметь:

Сетевой адаптер – специальная плата, предназначенная для передачи и приема информации из сети.

Соединение компьютеров (сетевых адаптеров) между собой производится с помощью кабелей различных типов (коаксиальный, витая пара, оптоволоконный).

Кабель – основной канал связи – физическая среда передачи информации.

Основная характеристика канала связи – пропускная способность, т.е. максимальная скорость передачи информации (измеряется в бит/сек, килобит/сек, мегабит/сек).

В локальных сетях используются следующие виды каналов связи:

Витая пара - проводной канал связи, содержащую пару скрученных проводников, обладает малой пропускной способностью – менее 1 Мбит/сек. Скручивание позволяет повысить помехоустойчивость кабеля и снизить влияние каждой пары на все остальные.

Коаксиальный кабель - состоит из центрального проводника (сплошного или многожильного), покрытого слоем полимерного изолятора, поверх которого расположен другой проводник (экран). Экран представляет собой оплетку из медного провода вокруг изолятора или обернутую вокруг изолятора фольгу.

Оптоволоконный кабель - состоит из тонкого стеклянного цилиндра, покрытого оболочкой с другим коэффициентом преломления.

Существуют и беспроводные локальные сети. В них информация между ПК передается с помощью инфракрасных лучей. Недостаток: наличие помех, создаваемых другими источниками той же частоты, а также сложность защиты данных от несанкционированного доступа, поскольку передаваемые сообщения в таком случае может воспринимать любой приемник, настроенный на ту же частоту.

Коннекторы (соединители) – служат для подключения кабелей к ПК, разъемы для соединения отрезков кабеля.

Сетевые интерфейсные адаптеры для приема и передачи данных (сетевые платы) – размешаются в системных блоках ПК, подключенных к сети и в соответствии с протоколом управляют доступом к среде передачи данных.

Трансиверы – повышают уровень качества передачи данных по кабелю и отвечают за прием сигналов в сети.

Хабы (концентраторы) и коммутирующие хабы (коммутаторы) - специальные устройства, расширяющие топологические, функциональные и скоростные возможности компьютерных сетей. Хаб с набором разнотипных портов позволяет объединить сегменты сетей с различными кабельными системами. Каждый хаб имеет от 8 до 30 разъемов (портов) для подключения либо компьютера, либо другого хаба. К каждому порту подключается только одно устройство. Хабы являются сердцем системы и во многом определяют ее функциональность и возможности.

Повторители (репитеры) – усиливают сигналы, передаваемые по кабелю при его большой длине.

Топологии локальных сетей

Топология (структура) локальной сети – конфигурация сети, порядок соединения компьютеров в сети и внешний вид сети.

При помощи кабеля в локальной сети каждый компьютер соединяется с другими компьютерами. Структуру локальной сети можно описать с помощью сетевой информационной модели.

Шинная (линейная шина) – вариант соединения компьютеров между собой, когда кабель проходит от одного компьютера к другому, последовательно соединяя компьютеры между собой.

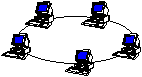

Кольцевая – все компьютеры связаны в кольцо, и функции сервера распределены между всеми машинами сети. Недостаток: при выходе из строя любой ЭВМ работа сети прерывается.

Кольцевая – все компьютеры связаны в кольцо, и функции сервера распределены между всеми машинами сети. Недостаток: при выходе из строя любой ЭВМ работа сети прерывается.

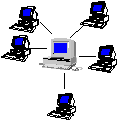

Звездная – к каждой рабочей станции подходи отдельный кабель из одного узла - сервера. Сервер обеспечивает централизованное управление всей сетью, определяет маршруты передачи сообщений, подключает периферийные устройства, является хранилищем данных для всей сети.

Звездная – к каждой рабочей станции подходи отдельный кабель из одного узла - сервера. Сервер обеспечивает централизованное управление всей сетью, определяет маршруты передачи сообщений, подключает периферийные устройства, является хранилищем данных для всей сети.

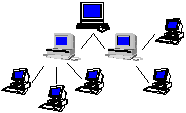

Древовидная (снежинка) - позволяет структурировать систему в соответствии с функциональным назначением элементов. Наиболее гибкая структура. Практически все сложные системы имеют в своем составе иерархические структуры.

Ячеистая – сеть, которая содержит, по крайней мере, 2 узла и имеющая 2 или более пути между ними.

Полносвязная - сеть, в которой имеется ветвь между любыми двумя узлами

Сетевой протокол. Пакетный протокол

Работой компьютеров в локальной сети управляют программы. Для того чтобы все компьютеры могли понимать друг друга, отправлять друг другу запросы и получать ответы, они должны общаться на одном языке. Такой язык общения компьютеров называется сетевым протоколом.

В последнее время широкое применение нашли так называемые пакетные протоколы. При использовании протоколов этого типа данные, которыми обмениваются компьютеры, режутся на небольшие блоки. Каждый блок как бы вкладывается в «конверт» (инкапсулируется), в результате чего образуется пакет. Пакет содержит как сами данные, так и служебную информацию: от кого отправлен, кому предназначен, какой пакет должен следовать за ним и прочее.

Пакетный протокол обеспечивает циркуляцию пакетов в сети, а также получение их адресатом и сборку. Каждая рабочая станция периодически подключается к сети (по прерываниям) и проверяет проходящие пакеты. Те, что адресованы ей, она забирает, а прочие пересылает дальше.

Средства объединения локальных сетей

Для соединения локальных сетей используют следующие устройства, различающиеся между собой по назначению и возможностям:

Мост – связывает 2 локальные сети; передает данные между сетями в пакетном виде, не производя никаких изменений; расширяет сеть и обеспечивает своим пользователям доступ к прежде недоступным ресурсам, а также фильтруют пакеты, охраняя всю сеть от локальных потоков данных и пропуская только те данные, которые предназначены для других сегментов сети.

Маршрутизатор – объединяет сети с общим протоколом более эффективнее, чем мост. При этом может расщеплять большие сообщения на мелкие и пересылать пакеты на конкретный адрес, а также выбирают лучший путь для прохождения пакета и т.д.

Мостовой Маршрутизатор – гибрид моста и маршрутизатора, который сначала выполняет функции маршрутизатора, а в случае неудачи – функции моста.

Шлюз – применяют для объединения сетей с различными сетевыми протоколами. Поступившее в шлюз сообщение от одной сети преобразуется в другое сообщение, соответствующее требованиям следующей сети. Т.о., благодаря шлюзу, все сети объединяются и работают как единое целое.

Принципы функционирования локальных сетей

1. каждая из машин, включенных в сеть, имеет свой собственный номер

(идентификатор);

2. информация от каждой машины поступает в сеть в виде отдельных порций

(пакетов);

3. пакет снабжается информацией о том, для какой машины он предназначен;

4. пакет свободно перемещается по сети, причем эта его часть информации сравнивается с идентификатором каждой ЭВМ и в случае совпадения сообщение предается соответствующей машине.

Корпоративная сеть

Корпоративная – сеть, которая обслуживает информационные потребности определенной организации.

Городская сеть

Городская – сеть, которая обслуживает информационные потребности большого города.

Региональная сеть

Региональная – сеть, которая обслуживает информационные потребности определенного региона, республики или края.

Глобальная сеть

Принципы функционирования глобальной сети

Локальные компьютерные сети можно объединять друг с другом, даже если между ними очень большие расстояния. Для связи между локальными сетями можно использовать любые средства связи — разница только в надежности (в уровне помех), в скорости передачи данных (пропускной способности линии) и в стоимости использования линии. Как правило, чем лучше линия, тем дороже стоит ее аренда, но тем больше данных можно пропустить по ней в единицу времени.

При соединении двух или более сетей между собой, возникает межсетевое объединение и образуется глобальная компьютерная сеть.

Глобальная сеть – сложная структура, основанная на трех основных принципах:

наличие единого центра, ведающего координацией деятельности и развитием сети;

использование системы маршрутизации, позволяющей сообщению двигаться по цепочке узлов сети без дополнительного вмешательства человека;

применение единой стандартной адресации, делающей сеть «прозрачной» для внешних сетей, а последние доступными для любой абонентской точки системы.

Виды глобальных сетей

Разновидности глобальных сетей:

Коммерческие – все услуги платные. Плата определяется временем работы пользователя в сети и количеством «перекаченной» им по сети информации (КБайтах). Тарифы определяются видом услуг. Отдельно взимается плата за регистрацию пользователя и подключение его к сети. (Россия – RelCom)

Некоммерческие – все услуги бесплатные.

В случаях, когда две или несколько сетей, работающих по разным протоколам пересекаются, возникает необходимость в специальном компьютере (или программе) для перевода данных из формата, принятого в одной сети, в формат, принятый в другой сети. Компьютеры или программы, выполняющие эту функцию, называют шлюзами. Если объединяют две сети, использующие одинаковые протоколы, то оборудование, стоящее между ними, называют мостами.

Шлюз – программа или компьютер, позволяющие переводить данные из формата принятого в одной сети, в формат, принятый в другой сети.

Мост – программа или компьютер, связывающие несколько сетей, использующих одинаковые протоколы.

Нередко владельцы сетей (например, банковских) подключаются к глобальным сетям, чтобы иметь широкие возможности связи, но не могут допустить подключения внешних пользователей к своей сети. В этом случае, шлюзовый компьютер выполняет защитную роль и называется брандмауэром. Через него может проходить только та информация, которая разрешена администрацией.

Интернет. Организация Интернет

При соединении двух сетей возникает межсетевое объединение, которое по-английски называется INTERNET.

Потребности формирования единого мирового информационного пространства привели к созданию глобальной компьютерной сети Интернет. В настоящее время на десятках миллионов компьютеров, подключенных к Интернет, хранится громадный объем информации (миллионы файлов, документов и т.д.) и сотни миллионов людей пользуются информационными услугами Интернет.

Интернет – это глобальная сеть, объединяющая многие локальные, региональные и корпоративные сети и включающая десятки миллионов компьютеров.

Интернет обладает уникальной особенностью. Несмотря на то, что в его деятельности принимает участие огромное число компьютеров, разбросанных по всему миру, он не имеет никакой видимой организации. В мире нет ни учреждения, ни лица, ответственного за работу всемирной сети. Иначе, наверное, и не могло бы быть, ведь Интернет был задуман, как средство связи, способное выдержать ядерную бомбардировку.

Интернет действует как самоорганизующаяся, самозалечивающаяся и саморазвивающаяся структура, чем напоминает живой организм.

При выходе из строя любой части всемирной сети, пакеты с информацией автоматически пойдут в обход пораженного участка. Можно перерезать все трансатлантические кабели между Европой и Америкой. Не получив подтверждение о доставке пакетов, серверы автоматически повторят передачу через спутниковые каналы связи или по сетям радиорелейных станций. Движением всей информации в этой гигантской сети управляет только протокол TCP/IP, работающий на каждом из компьютеров, участвующих в работе Интернета.

От клиентов к серверам идут запросы, разбитые на пакеты, а от серверов к клиентам — затребованные данные. Путь каждого пакета невозможно предсказать, да это никому и не нужно.

Единственная организация, как-то влияющая на работу всемирной Сети — это информационный центр Интернета (Inter NIC). Он занимается выдачей адресов серверам Сети. Для того чтобы сообщения от одного участника Интернета точно доставлялись к другому, нужно, чтобы у каждого сервера был свой уникальный адрес. Центр InterNIC выдает адреса и следит, чтобы они не повторялись.

Адресация в Интернет

В Интернете существуют два способа адресации:

С помощью IP-адреса

Для того чтобы в процессе обмена информацией компьютеры могли найти друг друга, в Интернете существует единая система адресации, основанная на пользовании IP-адресата. Каждый компьютер, подключенный к Интернет, имеет свой уникальный физический 32-битный (в двоичной системе) IP-адрес. Система IP-адресации учитывает структуру Интернет, т.е. то, что Интернет является сетью сетей, а не объединением отдельных компьютеров.

IP-адрес состоит из четырех десятичных чисел, каждое в диапазоне от 0 до 255. Эти числа записываются через точку.

Например: 193. 126. 7. 9; 128.29.15.124

Для обеспечения максимальной гибкости в процессе определения IP-адресов, в зависимости от количества компьютеров в сети, адреса разделяются на три класса А, В, С. Первые биты адреса отводятся для идентификации класса, а остальные разделяются на адрес сети и адрес компьютера.

КЛАСС. АДРЕС СЕТИ. АДРЕС ПК

Например, IP-адрес сервера Федерации Интернет Образования записывается как 213.128.194.49

& адреса класса А – число от 0 до 127;

& адреса класса В – число от 128 до 191;

& адреса класса С – число от 192 до 223.

Достаточно просто определить по первому числу IP-адреса компьютера, его принадлежность к сети того или иного класса:

Так, сервер Алтайского Государственного Университета относится к сети класса С, адрес которой 212.192.20.0, а адрес компьютера в сети 51.

С помощью DNS (Доменной системы имен)

При работе в Интернете часто необходимо знать свой IP-адрес. Однако провайдеры часто предоставляют пользователям доступ в Интернет не с постоянным, а с динамическим IP-адресом, который может меняться при каждом подключении к сети.

Компьютеры легко могут найти друг друга по числовому IP-адресу, однако человеку запомнить числовой адрес нелегко, и для удобства была введена Доменная Система Имен (DNS – Domain Name System).

Доменная система имен ставит в соответствие числовому IP-адресу каждого компьютера уникальное доменное имя.

Так, например, сервер Федерации Интернет Образования имеет имя www.fio.ru.

Доменные адреса присваиваются в Центре сетевой информации Интернет.

Доменное имя обычно состоит из двух- четырех слов, называемых доменам. Крайняя правая группа букв обозначает домен верхнего уровня.

Домены верхнего уровня бывают двух типов:

географические (двухбуквенные – указывает на страну, в которой находится узел,

административные (трехбуквенные) – указывает тип или профиль организации, владельца сервера Интернет.

Некоторые имена доменов верхнего уровня

|

Административные |

Тип организации |

Географические |

Страна |

|

Com |

Коммерческая |

Ca |

Канада |

|

Edu |

Образовательная |

De |

Германия |

|

Gov |

Правительственная |

Jp |

Япония |

|

Int |

Международная |

Ru |

Россия |

|

Mil |

Военная |

Su |

БывшийСССР |

|

Net |

Компьютерная сеть |

Uk |

Англия |

|

Org |

Некоммерческая |

Us |

США |

|

|

Au |

Австралия | |

|

|

Br |

Бразилия | |

|

|

By |

Беларусь | |

|

|

Cn |

Китай | |

|

|

Ua |

Украина | |

Следующий домен обозначает узел (провайдера); иногда в доменном имени появляются младшие домены, указывающие на подсети данного узла.

Например, amed.arc.vade.com). Младшее (левое) слово символического адреса – это имя компьютера или сервера данного узла.

Услуги, предоставляемые Интернет

Интернет предоставляет своим пользователям разнообразные услуги и возможности (сервисы):

Электронная почта (e-mail);

Системы телеконференций (USENET);

Информация (WWW,GOPHER).;

Передача файлов (FTP);

Удаленный доступ (TELNET);

Интернет-пейджер (ICQ);

Разговор(IRC);

IP-телефония.

Синхронизация времени.

Электронная почта (Electronic mail, англ. mail - почта) служит для передачи текстовых сообщений в пределах Интернета, а также между другими сетями электронной почты. К тексту письма современные почтовые программы позволяют прикреплять звуковые и графические файлы, а также двоичные файлы-программы.

При использовании электронной почты каждому абоненту присваивается уникальный почтовый адрес, формат которого имеет вид:

<имя_пользователя>@<имя почтового сервера>

Для отсылки сообщения нужно знать электронный адрес абонента. При качественной связи электронное письмо доходит в любую точку мира в течении нескольких минут. Сообщения, поступающие по E-mail, хранятся в специальном "почтовом" компьютере в выделенной для получателя области дисковой памяти (его "почтовом ящике"), откуда он может их выгрузить и прочитать с помощью специальной программы - клиента. Пользователи электронной почты стремятся придерживаться правил сетевого этикета.

Принципы работы в INTERNET

В техническом понимании TCP/IP - это не один, а два сетевых протокола. TCP – это протокол транспортного уровня. Он управляет тем, как происходит передача информации. Протокол IP - адресный. Он определяет, куда происходит передача данных.

Каждый компьютер в сети Интернет имеет свой уникальный адрес, называемый IP-адресом. Этот адрес выражается четырьмя байтами. Например, 195.38.46.11. Для работы в Интернете необходимо:

физически подключить компьютер к одному из узлов сети Интернет,

получить IP-адрес,

установить и настроить программное обеспечение.

Физическое подключение может быть выделенным и коммутируемым. Для выделенного соединения необходимо проложить новую или арендовать готовую физическую линию связи (кабельную, оптоволоконную, радиоканал, спутниковый канал и т.п.). Коммутируемое соединение является временным. Оно не требует специальной линии связи и может быть осуществлено по телефонной линии. Для выделенного подключения характерна более высокая скорость передачи данных, чем для коммутируемого соединения.

Основные службы сети INTERNET

Служба - это пара программ, взаимодействующих между собой согласно определенным правилам, называемым протоколами. Одна из программ этой пары называется сервером, а другая - клиентом.

Электронная почта (E-mail). Ее обеспечением в сети Интернет занимаются специальные почтовые серверы. Почтовая служба основана на двух протоколах: SMTP и РОРЗ. По первому происходит отправка корреспонденции с компьютера на сервер, а по второму - прием поступивших сообщений. MS Outlook Express - стандартная почтовая программа. Хорошую популярность приобрели также программы The Bat! и Eodora Pro.

Списки рассылки (Mail List) - это специальные тематические серверы, собирающие информацию по определенным темам и переправляющие ее подписчикам в виде сообщений электронной почты.

Служба телеконференций (Usenet).

Служба передачи файлов (FTP) занимается приемом и передачей файлов больших объемов. Служба FTP имеет свои серверы в мировой сети, на которых хранятся архивы данных. Эти архивы могут быть коммерческого или ограниченного доступа, либо могут быть общедоступными.

Служба IRC (Internet Relay Chat) предназначена для прямого общения нескольких человек в режиме реального времени. Эту службу также называют чат - конференциями или просто чатом.

Служба ICQ. Ее название происходит от выражения I seek you - я тебя ищу. Основное назначение - обеспечение возможности связи между двумя людьми, даже если у них нет постоянного IP-адреса.

Служба World Wide Web (WWW) - это единое информационное пространство, состоящее из сотен миллионов взаимосвязанных электронных документов, хранящихся на Web - серверах. Отдельные документы называются Web-страницами. Группы тематически объединенных Web-страниц называют Web-узлами или Web-сайтами.

Программы для просмотра Web-страниц называют браузерами (обозревателями). Web-страницы имеют особый формат и создаются с помощью специального языка разметки гипертекста - HTML (HyperText Markup Language). Основное достоинство такого формата - возможность быстрого перехода по гипертекстовым ссылкам.

Адрес любого документа в сети Интернет определяется унифицированным указателем ресурса - URL.

Адрес URL состоит из трех частей:

Указание службы, которая осуществляет доступ к данному ресурсу. Например, протокол HTTP (Hypertext Transfer Protocol - протокол передачи гипертекста): http://...

Указание доменного имени компьютера или сервера, на котором хранится данный ресурс: http://www.tsure.ru...

Указание полного пути доступа к файлу на данном компьютере: http://www.tsure.ra/Faculties/Femp/news.htm

Доменное имя www.tsure.ru и числовое выражение 195.38.46.11 являются двумя формами представления одного и того же IP-адреса.

Основы защиты информации

Защита информации – это применение различных средств и методов, использование мер и осуществление мероприятий для того, чтобы обеспечить систему надежности передаваемой, хранимой и обрабатываемой информации.

Защита информации включает в себя:

• обеспечение физической целостности информации, исключение искажений или уничтожения элементов информации;

• недопущение подмены элементов информации при сохранении ее целостности;

• отказ в несанкционированном доступе к информации лицам или процессам, которые не имеют на это соответствующих полномочий;

• приобретение уверенности в том, что передаваемые владельцем информационные ресурсы будут применяться только в соответствии с обговоренными сторонами условиями.

Процессы по нарушению надежности информации подразделяют на случайные и злоумышленные (преднамеренные). Источниками случайных разрушительных процессов являются непреднамеренные, ошибочные действия людей, технические сбои. Злоумышленные нарушения появляются в результате умышленных действий людей.

Проблема защиты информации в системах электронной обработки данных возникла практически одновременно с их созданием. Ее вызвали конкретные факты злоумышленных действий над информацией.

Имеется достаточно много способов несанкционированного доступа к информации, в том числе:

• просмотр;

• копирование и подмена данных;

• ввод ложных программ и сообщений в результате подключения к каналам связи;

• чтение остатков информации на ее носителях;

• прием сигналов электромагнитного излучения и волнового характера;

• использование специальных программ.

Для борьбы со всеми этими способами несанкционированного доступа необходимо разрабатывать, создавать и внедрять многоступенчатую непрерывную и управляемую архитектуру безопасности информации. Защищать следует не только информацию конфиденциального содержания. На объект защиты обычно действует некоторая совокупность дестабилизирующих факторов. При этом вид и уровень воздействия одних факторов могут не зависеть от вида и уровня других.

Объекты и элементы защиты в компьютерных системах обработки данных

Объект защиты – это такой компонент системы, в котором находится защищаемая информация. Элементом защиты является совокупность данных, которая может содержать необходимые защите сведения.

При деятельности компьютерных систем могут возникать:

• отказы и сбои аппаратуры;

• системные и системотехнические ошибки;

• программные ошибки;

• ошибки человека при работе с компьютером.

Несанкционированный доступ к информации возможен во время технического обслуживания компьютеров в процессе прочтения информации на машинных и других носителях. Незаконное ознакомление с информацией разделяется на пассивное и активное. При пассивном ознакомлении с информацией не происходит нарушения информационных ресурсов и нарушитель может лишь раскрывать содержание сообщений. В случае активного несанкционированного ознакомления с информацией есть возможность выборочно изменить, уничтожить порядок сообщений, перенаправить сообщения, задержать и создать поддельные сообщения.

Для обеспечения безопасности проводятся разные мероприятия, которые объединены понятием «система защиты информации».

Система защиты информации – это совокупность организационных (административных) и технологических мер, программно-технических средств, правовых и морально-этических норм, которые применяются для предотвращения угрозы нарушителей с целью сведения до минимума возможного ущерба пользователям и владельцам системы.

Организационно-административными средствами защиты называется регламентация доступа к информационным и вычислительным ресурсам, а также функциональным процессам систем обработки данных. Эти средства защиты применяются для затруднения или исключения возможности реализации угроз безопасности. Наиболее типичными организационно-административными средствами являются:

• допуск к обработке и передаче охраняемой информации только проверенных должностных лиц;

• хранение носителей информации, которые представляют определенную тайну, а также регистрационных журналов в сейфах, недоступных для посторонних лиц;

• учет применения и уничтожения документов (носителей) с охраняемой информацией;

• разделение доступа к информационным и вычислительным ресурсам должностных лиц в соответствии с их функциональными обязанностями.

Технические средства защиты применяются для создания некоторой физически замкнутой среды вокруг объекта и элементов защиты. При этом используются такие мероприятия, как:

• ограничение электромагнитного излучения через экранирование помещений, в которых осуществляется обработка информации;

• реализация электропитания оборудования, отрабатывающего ценную информацию, от автономного источника питания или общей электросети через специальные сетевые фильтры.

Программные средства и методы защиты являются более активными, чем другие применяемые для защиты информации в ПК и компьютерных сетях. Они реализуют такие функции защиты, как разграничение и контроль доступа к ресурсам; регистрация и изучение протекающих процессов; предотвращение возможных разрушительных воздействий на ресурсы; криптографическая защита информации.

Под технологическими средствами защиты информации понимаются ряд мероприятий, органично встраиваемых в технологические процессы преобразования данных. В них также входят:

• создание архивных копий носителей;

• ручное или автоматическое сохранение обрабатываемых файлов во внешней памяти компьютера;

• автоматическая регистрация доступа пользователей к различным ресурсам;

• выработка специальных инструкций по выполнению всех технологических процедур и др.

Правовые и морально-этические меры и средства защиты включают в себя действующие в стране законы, нормативные акты, регламентирующие правила, нормы поведения, соблюдение которых способствует защите информации.

Средства опознания и разграничения доступа к информации

Идентификацией называется присвоение тому или иному объекту или субъекту уникального имени или образа. Аутентификация – это установление подлинности объекта или субъекта, т. е. проверка, является ли объект (субъект) тем, за кого он себя выдает.

Конечная цель процедур идентификации и аутентификации объекта (субъекта) заключается в допуске его к информации ограниченного пользования в случае положительной проверки либо отказе в допуске при отрицательном результате проверки.

Объекты идентификации и аутентификации включают в себя: людей (пользователей, операторов); технические средства (мониторы, рабочие станции, абонентские пункты); документы (ручные, распечатки); магнитные носители информации; информацию на экране монитора.

К наиболее распространенным методам аутентификации относятся присвоение лицу или другому имени пароля и хранение его значения в вычислительной системе. Паролем называется совокупность символов, которая определяет объект (субъект).

Пароль как средство обеспечения безопасности способен использоваться для идентификации и установления подлинности терминала, с которого входит в систему пользователь, а также для обратного установления подлинности компьютера по отношению к пользователю.

С учетом важности пароля как средства повышения безопас – ности информации от несанкционированного использования необходимо соблюдать следующие меры предосторожности:

1) не хранить пароли в вычислительной системе в незашифрованном месте;

2) не печатать и не отображать пароли в открытом виде на терминале пользователя;

3) не применять в качестве пароля свое имя или имена родственников, а также личную информацию (дата рождения, номер домашнего или служебного телефона, название улицы);

4) не применять реальные слова из энциклопедии или толкового словаря;

5) использовать длинные пароли;

6) применять смесь символов верхнего и нижнего регистров клавиатуры;

7) применять комбинации из двух простых слов, соединенных специальными символами (например, +,=,<);

8) использовать несуществующие новые слова (абсурдные или даже бредового содержания);

9) как можно чаще менять пароль.

Для идентификации пользователей могут использоваться сложные в плане технической реализации системы, которые обеспечивают установление подлинности пользователя на основе анализа его индивидуальных параметров: отпечатков пальцев, рисунка линий руки, радужной оболочки глаз, тембра голоса. Наиболее широкое применение имеют физические методы идентификации, которые используют носители кодов паролей. Такими носителями могут быть пропуск в контрольно-пропускных системах; пластиковые карты с именем владельца, его кодом, подписью; пластиковые карточки с магнитной полосой, которая считывается специальным считывающим устройством; пластиковые карты, содержащие встроенную микросхему; карты оптической памяти.

Одним из наиболее интенсивно разрабатываемых направлений по обеспечению безопасности информации является идентификация и определение подлинности документов на основе электронной цифровой подписи. При передаче информации по каналам связи используется факсимильная аппаратура, но при этом к получателю приходит не подлинник, а только копия документа с копией подписи, которая в процессе передачи может быть подвергнута повторному копированию для использования ложного документа.

Электронная цифровая подпись представляет собой способ шифрования с использованием криптографического преобразования и является паролем, зависящим от отправителя, получателя и содержания передаваемого сообщения. Для того чтобы предупредить повторное использование подписи, ее необходимо менять от сообщения к сообщению.

Криптографический метод защиты информации

Наиболее эффективным средством повышения безопасности является криптографическое преобразование. Для того чтобы повысить безопасность, осуществляется одно из следующих действий:

1) передача данных в компьютерных сетях;

2) передача данных, которые хранятся в удаленных устройствах памяти;

3) передача информации при обмене между удаленными объектами.

Защита информации методом криптографического преобразования состоит в приведении ее к неявному виду через преобразование составных частей информации (букв, цифр, слогов, слов) с применением специальных алгоритмов либо аппаратных средств и кодов ключей. Ключ является изменяемой частью криптографической системы, хранящейся в тайне и определяющей, какое шифрующее преобразование из возможных выполняется в данном случае.

Для изменения (шифрования) используется некоторый алгоритм или устройство, реализующее заданный алгоритм. Алгоритмы могут быть известны широкому кругу лиц. Управление процессом шифрования происходит с помощью периодически меняющегося кода ключа, который обеспечивает каждый раз оригинальное представление информации в случае применения одного и того же алгоритма или устройства. При известном ключе можно относительно быстро, просто и надежно расшифровать текст. Без знания ключа эта процедура может стать практически невыполнимой даже при использовании компьютера.

К методам криптографического преобразования предъявляются следующие необходимые требования:

1) он должен быть достаточно устойчивым к попыткам раскрытия исходного текста с помощью использования зашифрованного;

2) обмен ключа не должен быть тяжел для запоминания;

3) затраты на защитные преобразования следует сделать приемлемыми при заданном уровне сохранности информации;

4) ошибки в шифровании не должны вызывать явную потерю информации;

5) размеры зашифрованного текста не должны превышать размеры исходного текста.

Методы, предназначенные для защитных преобразований, подразделяют на четыре основные группы: перестановки, замены (подстановки), аддитивные и комбинированные методы.

Компьютерные вирусы

Компьютерный вирус – это специально написанная программа, способная самопроизвольно присоединяться к другим программам (заражать их), создавать свои копии и внедрять их в файлы, системные области компьютера и другие объединенные с ним компьютеры в целях нарушения нормальной работы программ, порчи файлов и каталогов, а также создания разных помех при работе на компьютере.

Появление вирусов в компьютере определяется по следующим наблюдаемым признакам:

• уменьшение производительности работы компьютера;

• невозможность и замедление загрузки ОС;

• повышение числа файлов на диске;

• замена размеров файлов;

• периодическое появление на экране монитора неуместных сообщений;

• уменьшение объема свободной ОП;

• резкое возрастание времени доступа к жесткому диску;

• разрушение файловой структуры;

• загорание сигнальной лампочки дисковода, когда к нему нет обращения.

Основными путями заражения компьютеров вирусами обычно служат съемные диски (дискеты и CD-ROM) и компьютерные сети. Заражение жесткого диска компьютера может произойти в случае загрузки компьютера с дискеты, содержащей вирус.

По тому, какой вид среды обитания имеют вирусы, их классифицируют на загрузочные, файловые, системные, сетевые и файлово – загрузочные (многофункциональные).

Загрузочные вирусы внедряются в загрузочный сектор диска или в сектор, который содержит программу загрузки системного диска.

Файловые вирусы помещаются в основном в исполняемых файлах с расширением .СОМ и .ЕХЕ.

Системные вирусы внедряются в системные модули и драйверы периферийных устройств, таблицы размещения файлов и таблицы разделов.

Сетевые вирусы находятся в компьютерных сетях, а файлово-загрузочные – заражают загрузочные секторы дисков и файлы прикладных программ.

По пути заражения среды обитания вирусы разделяются на резидентные и нерезидентные.

Резидентные вирусы при заражении компьютера оставляют в ОП свою резидентную часть, которая после заражения перехватывает обращение ОС к другим объектам заражения, внедряется в них и выполняет свои разрушительные действия, которые могут привести к выключению или перезагрузке компьютера. Нерезидентные вирусы не заражают ОП компьютера и проявляют активность ограниченное время.

Особенность построения вирусов влияет на их проявление и функционирование.

Логическая бомба является программой, которая встраивается в большой программный комплекс. Она безвредна до наступления определенного события, после которого реализуется ее логический механизм.

Программы-мутанты, самовоспроизводясь, создают копии, явно отличающиеся от оригинала.

Вирусы-невидимки, или стелс-вирусы, перехватывают обращения ОС к пораженным файлам и секторам дисков и подставляют вместо себя незараженные объекты. Эти вирусы при обращении к файлам применяют достаточно оригинальные алгоритмы, позволяющие «обманывать» резидентные антивирусные мониторы.

Макровирусы используют возможности макроязыков, которые встроены в офисные программы обработки данных (текстовые редакторы, электронные таблицы).

По степени воздействия на ресурсы компьютерных систем и сетей, или по деструктивным возможностям, выделяют безвредные, неопасные, опасные и разрушительные вирусы.

Безвредные вирусы не оказывают патологического влияния на работу компьютера. Неопасные вирусы не разрушают файлы, однако уменьшают свободную дисковую память, выводят на экран графические эффекты. Опасные вирусы часто вызывают значительные нарушения в работе компьютера. Разрушительные вирусы могут привести к стиранию информации, полному или частичному нарушению работы прикладных программ. Важно иметь в виду, что любой файл, способный к загрузке и выполнению кода программы, является потенциальным местом, где может помещаться вирус.

Антивирусные программы

Широкое распространение компьютерных вирусов привело к разработке антивирусных программ, которые позволяют обнаруживать и уничтожать вирусы, «лечить» пораженные ресурсы.

Основой работы большинства антивирусных программ является принцип поиска сигнатуры вирусов. Вирусной сигнатурой называют некоторую уникальную характеристику вирусной программы, выдающую присутствие вируса в компьютерной системе. Чаще всего в антивирусные программы включается периодически обновляемая база данных сигнатур вирусов. Антивирусная программа изучает и анализирует компьютерную систему, а также проводит сравнение, отыскивая соответствие с сигнатурами в базе данных. Если программа находит соответствие, она старается вычистить обнаруженный вирус.

По способу работы антивирусные программы можно разделить на фильтры, ревизоры, доктора, детекторы, вакцины и др.

Программы-фильтры – это «сторожа», которые постоянно находятся в ОП. Они являются резидентными и перехватывают все запросы к ОС на выполнение подозрительных действий, т. е. операций, которые используют вирусы для своего размножения и порчи информационных и программных ресурсов в компьютере, в том числе для переформатирования жесткого диска. Среди них можно выделить попытки изменения атрибутов файлов, коррекции исполняемых СОМ– или ЕХЕ-файлов, записи в загрузочные секторы диска.

При каждом запросе на подобное действие на экран компьютера поступает сообщение о том, какое действие затребовано, и какая программа будет его выполнять. В этом случае пользователь должен либо разрешить, либо запретить его исполнение. Постоянное нахождение программ-«сторожей» в ОП существенно уменьшает ее объем, что является основным недостатком этих программ. К тому же программы-фильтры не способны «лечить» файлы или диски.

Программы-ревизоры являются надежным средством защиты от вирусов. Они запоминают исходное состояние программ, каталогов и системных областей диска при условии, что компьютер еще не был заражен вирусом. Впоследствии программа периодически сравнивает текущее состояние с исходным. При обнаружении несоответствий (по длине файла, дате модификации, коду циклического контроля файла) сообщение об этом появляется на экране компьютера.

Программа-доктор способна не только обнаруживать, но и «лечить» зараженные программы или диски. При этом она уничтожает зараженные программы тела вируса. Программы данного типа можно разделить на фаги и полифаги. Фаги – это программы, с помощью которых отыскиваются вирусы определенного вида. Полифаги предназначены для обнаружения и уничтожения большого числа разнообразных вирусов.

Программы-детекторы способны обнаруживать файлы, зараженные одним или несколькими известными разработчикам программ вирусами.

Программы-вакцины, или иммунизаторы, относятся к классу резидентных программ. Они модифицируют программы и диски так, что это не отражается на их работе. Однако вирус, от которого производится вакцинация, считает их уже зараженными и не внедряется в них. В настоящий момент разработано множество антивирусных программ, получивших широкое признание и постоянно пополняющихся новыми средствами для борьбы с вирусами.